Повідомлення через факс дозволило захопити підключений до нього комп'ютер

Дослідники з компанії Check Point виявили вразливість у багатофункціональних пристроях з підтримкою факсимільного зв'язку, що дозволяє зловмисникам отримувати доступ до них. Якщо цей пристрій також підключено до комп'ютера або локальної мережі, зламаний пристрій можна використовувати як проміжну точку для доступу до інших пристроїв, повідомляється в блозі компанії.

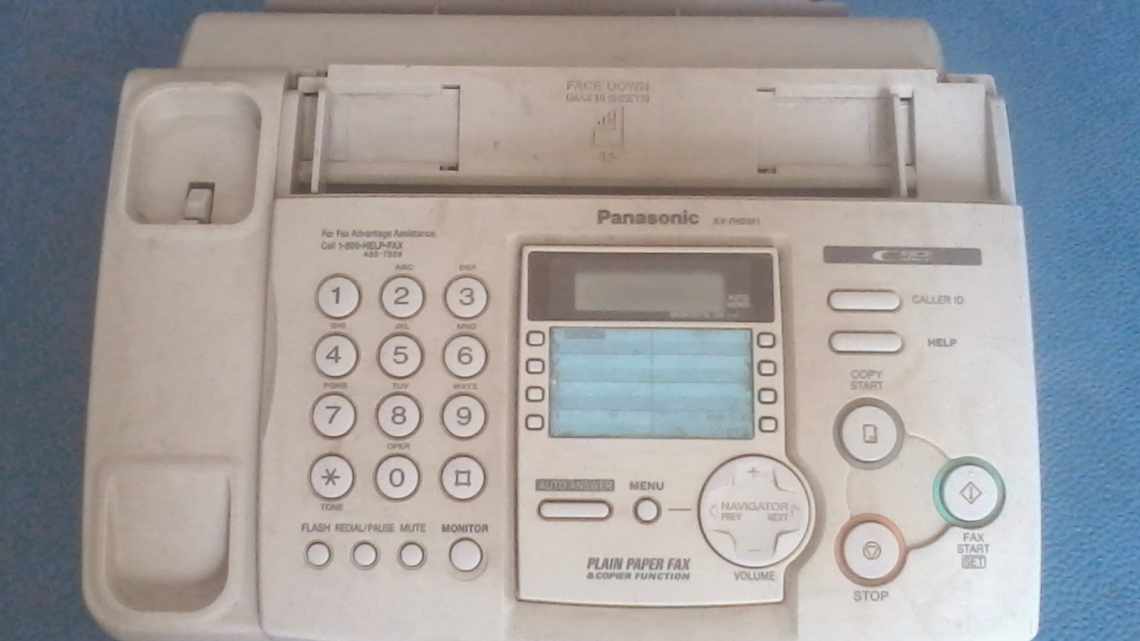

Факс дозволяє швидко передавати скани документів по телефонній лінії. Незважаючи на те, що на сьогоднішній день цей спосіб зв'язку в основному витіснений передачею документів через інтернет, багато великих компаній все ще використовують факсимільний зв'язок. Як правило, вони застосовують для цього не окремі апарати, а багатофункціональні пристрої з принтером і сканером, які підключені як до телефонної лінії, так і до локальної мережі або інтернет через Ethernet, Wi-Fi та інші інтерфейси.

Дослідники в галузі інформаційної безпеки з компанії Check Point показали на практиці, що зловмисники можуть використовувати пристрої з підтримкою факсимільного зв'язку як точку входу в мережі компаній. У своєму дослідженні автори використовували багатофункціональний пристрій HP Officejet Pro 6830, але атаку потенційно можна використовувати і на інших подібних пристроях.

Дослідники виявили в бібліотеці обробки JPEG-файлів у пристрої вразливість, яку можна використовувати для контрольованого переповнення буфера. Автори написали упаковану в JPEG-файл програму, що дозволяє захоплювати контроль над пристроєм. Після цього програма перевіряє наявність доступу до мережі, і, за наявності доступу, поширює по мережі вірус. Для написання вірусу дослідники скористалися програмами EternalBlue і DoublePulsar, на яких був заснований вірус WannaCry, епідемія якого спалахнула в мережі в травні 2017 року.

Дослідники продемонстрували небезпеку атаки на практиці. В опублікованому авторами ролику можна бачити, як факс отримує спеціальний файл, після чого захоплений пристрій посилає на підключений до нього комп'ютер вірус. Потім вірус знаходить необхідний документ і пересилає його зловмисникам через факс. Автори дослідження відзначають, що виробник факсу був заздалегідь сповіщений про вразливість і вже випустив оновлення, але такий вектор атаки може бути використаний на безлічі інших пристроїв.

Дослідники в області комп'ютерної безпеки і раніше показували незвичайні способи використання проміжних пристроїв для хакерських атак. Наприклад, у 2016 році ізраїльські фахівці розробили спосіб віддаленого отримання даних з комп'ютера, не підключеного в мережі. Для цього на комп'ютер попередньо необхідно встановити програму, яка ініціює на жорсткому диску операцію пошуку, складену таким чином, щоб звуки диска кодували необхідну інформацію, зібрати яку можна за допомогою розташованого неподалік смартфона або іншого пристрою з мікрофоном.