Дослідники з Google Project Zero виявили розроблений ізраїльською компанією NSO Group експлойт для iOS, що дозволяв отримати доступ до пристрою і його даних. Для його запуску достатньо відправити на пристрій жертви файл з розширенням GIF, який формує в пам'яті гаджета віртуальний комп'ютер з більш ніж 70 тисяч логічних вентилів.

Астрономи за допомогою радіотелескопа FAST побачили рідкісне явище в подвійній системі PSR J1720-0533 з пульсаром-чорною вдовою - лінзування радіовипромінювання нейтронної зірки хмарою плазми в системі. Це лише п'ятий випадок подібних спостережень. Розмір хмари-лінзи оцінюється в 2300 кілометрів. Стаття опублікована в.

Астрономи описали батьківське тіло комплексу Таурід, в який входять як частинки пилу, що породжують метеорні потоки, так і комети і астероїди, в тому числі тіло, відповідальне за Тунгуську подію. Виявилося, що це дійсно могла бути велика комета діаметром від 28 до 120 кілометрів, яка розпалася, потрапивши у внутрішню Сонячну систему. Стаття опублікована в журналі.

У протоколі WPA2, що використовується для захисту мереж Wi-Fi, виявлено кілька критичних вразливостей. Експлуатація цих вразливостей дозволяє зловмисникам «підслуховувати» трафік у зашифрованих мережах або навіть змінювати його. Хоча б частини з цих вразливостей схильні до Windows, macOS, Linux, Android, iOS та інші операційні системи, а також апаратне забезпечення. Опис атак доступний на спеціальному сайті, а повністю дослідження буде представлено 1 листопада 2017 року на конференції CSS.

- Астрономи підтвердили зіткнення двох екзопланет 200 тисяч років тому

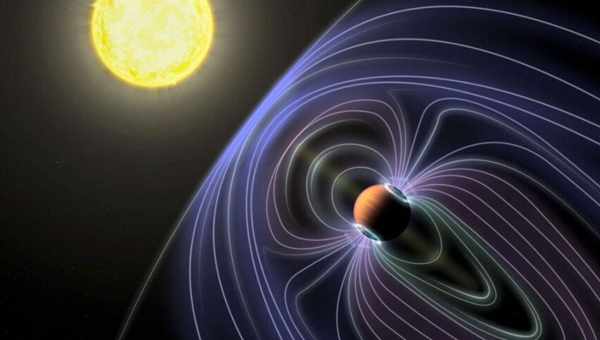

- «Тяньвень-1» побачив зіткнення потоків швидкого і повільного сонячного вітру

- OSIRIS-REx вийшов на рекордно низьку орбіту навколо астероїда Бенну

- Астрономи знайшли зірку Вольфа-Райє в центрі планетарної туманності «Блакитний спалах»